ランサムウェア・アズ・ア・サービス(RaaS)「Anubis」は、ファイル暗号化マルウェアに、標的のファイルを破壊し、身代金を支払っても復元を不可能にするワイパーモジュールを追加した。

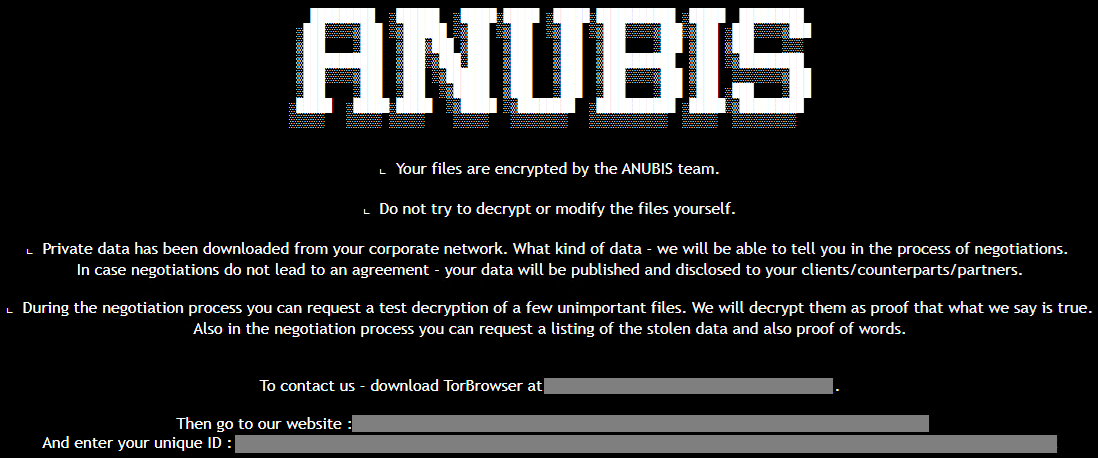

Anubis(ランサムウェアモジュールを搭載した同名のAndroidマルウェアと混同しないように)は、2024年12月に初めて観測された比較的新しいRaaSだが、年明けから活発化している。

2月23日、運営者はRAMPフォーラムでアフィリエイトプログラムを発表した。

当時のKELAのレポートによると、Anubisはランサムウェアのアフィリエイトに収益の80%を提供すると説明した。データ強奪アフィリエイトは60%、初期アクセスブローカーは50%のカットを提供された。

現在、ダークウェブ上のAnubisの恐喝ページには8人の被害者しかリストアップされておらず、技術面での信頼が強まれば攻撃量を増やす可能性があることを示している。

その点、昨日発表されたトレンドマイクロのレポートには、Anubisの運営者が新機能の追加に積極的に取り組んでいる証拠が含まれており、その中でも異例なのがファイルワイピング機能だ。

研究者たちは、彼らが解剖した最新のAnubisサンプルでワイパーを発見し、この機能は、交渉を引き延ばしたり、完全に無視したりする代わりに、被害者に迅速に支払うよう圧力を強めるために導入されたと考えている。

「Anubisが他のRaaSと一線を画し、その作戦に優位性を与えているのは、暗号化した後でも復旧作業を妨害するように設計されたファイルワイプ機能の使用です」とトレンドマイクロは説明する。

“この破壊的な傾向は、被害者にプレッシャーを与え、すでに有害な攻撃の賭けを高める。”

この破壊的な動作は、コマンドラインパラメータ’/WIPEMODE’を使用して起動される。

ソースはこちら:トレンドマイクロ

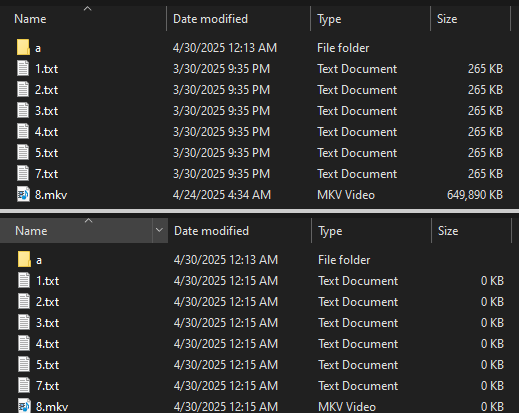

ワイプモードが有効化されると、ファイル名とファイル構造はそのままに、すべてのファイルコンテンツが消去され、サイズが0 KBになります。

被害者は、想定されるディレクトリ内のすべてのファイルを見ることはできますが、その内容は不可逆的に破壊されるため、復旧は不可能です。

出典: Trend Micro:トレンドマイクロ

トレンドマイクロの分析によると、Anubisは起動時に特権の昇格、ディレクトリの除外、暗号化のターゲットパスなど、複数のコマンドをサポートしていることが明らかになりました。

重要なシステムディレクトリやプログラムディレクトリはデフォルトで除外され、システムが完全に使用不能になることを回避します。

このランサムウェアはボリュームシャドウコピーを削除し、暗号化プロセスを妨害する可能性のあるプロセスやサービスを終了させます。

暗号化システムはECIES (Elliptic Curve Integrated Encryption Scheme)を使用しており、研究者はEvilByteやPrinceランサムウェアとの実装の類似性を指摘しています。

暗号化されたファイルには「.anubis」拡張子が付加され、影響を受けたディレクトリにはHTMLの身代金要求書が投下され、マルウェアはデスクトップの壁紙を変更する試みも実行する(失敗)。

ソースはこちら:トレンドマイクロ

トレンドマイクロの観測によると、Anubisの攻撃は、悪意のあるリンクや添付ファイルを含むフィッシングメールから始まります。

Anubis攻撃に関連する侵害の指標(IoC)の完全なリストは、こちらをご覧ください。

.ia_ad { background-color:#width: 95%; max-width: 800px; margin: 15px auto; border-radius: 8px; border:1px solid #d6ddee; display: flex; align-items: stretch; padding: 0; overflow: hidden; }:0; overflow: hidden; } .ia_lef { flex: 1; max-width: 200px; height: auto; display: flex; align-items: stretch; } .ia_lef a { display: flex; width: 100%; height: 100%; } .ia_lef a img { width: 100%; height: 100%; object-fit: cover; border-radius: 8px 0 0 8px; margin: 0; display: block; } .ia_rig { flex: 2; padding:display: flex; flex-direction: column; justify-content: center; } .ia_rig h2 { font-size: 17px !important; font-weight: 700; color:#line-height: 1.4; font-family:margin: 0 0 14px 0; } .ia_rig p { font-weight: bold; font-size: 14px; margin: 0 0 clamp(6px, 2vw, 14px) 0; } .ia_button { background-color:#border:1px solid #3b59aa; color: black; text-align: center; text-decoration: none; border-radius: 8px; display: inline-block; font-size: 16px; font-weight: bold; cursor: pointer; padding:10px 20px; width: fit-content; } .ia_button a { text-decoration: none; color: inherit; display: block; } @media (max-width: 600px) { .ia_ad { flex-direction: column; align-items: center; text-align: center; } .ia_lef { max-width: 100%; } .ia_lef a img { border-radius: 8px 8px 0 0; } .ia_rig { padding:15px; width: 100%; } .ia_button { width: 100%; } .

ITチームが手作業によるパッチ管理をやめる理由

かつてはパッチ適用といえば、複雑なスクリプト、長時間の作業、終わりのない消火訓練が必要でした。今は違います。

この新しいガイドでは、Tines氏が最新のIT組織が自動化によってどのようにレベルアップしているかを解説している。複雑なスクリプトは必要ありません。

Comments