セキュリティ研究者は、CVE-2025-3052として追跡されている、PCやサーバーのセキュリティをオフにし、ブートキットマルウェアをインストールするために使用可能な新しいセキュアブートバイパスを公開した。

この欠陥は、マイクロソフトの “UEFI CA 2011 “証明書を信頼するほぼすべてのシステム、つまりセキュアブートをサポートするほぼすべてのハードウェアに影響する。

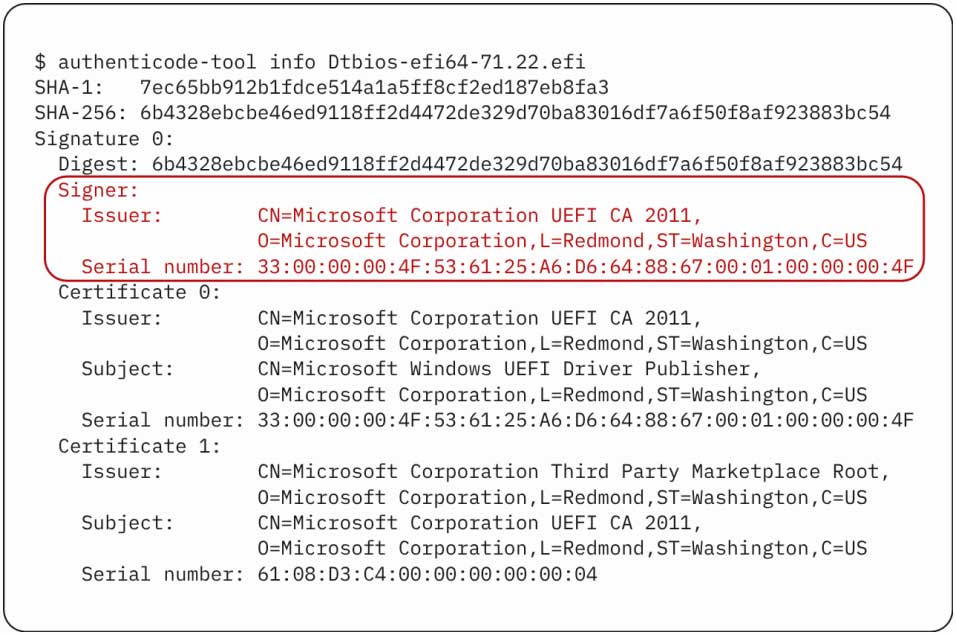

Binarlyの研究者Alex Matrosovは、マイクロソフトのUEFI署名証明書で署名されたBIOSフラッシュ・ユーティリティを発見した後、CVE-2025-3052の欠陥を発見した。

このユーティリティはもともと頑丈なタブレット用に設計されたものだが、マイクロソフトのUEFI証明書で署名されているため、セキュアブート対応システムならどれでも実行できる。

さらに調査を進めると、この脆弱なモジュールは少なくとも2022年後半から野放しになっており、その後2024年にVirusTotalにアップロードされ、Binarlyがそれを発見した。

Binarly氏はこの欠陥を2025年2月26日にCERT/CCに開示し、CVE-2025-3052は本日、マイクロソフトの2025年6月パッチチューズデーの一環として緩和された。

しかし、このプロセスの間に、マイクロソフトは、この欠陥が他の13のモジュールに影響を与えると判断し、これらのモジュールは失効データベースに追加された。

「トリアージ・プロセスの間に、マイクロソフトは、この問題が当初信じられていた単一のモジュールに影響するのではなく、実際には14の異なるモジュールに影響すると判断しました。

「このため、2025年6月10日のパッチ・チューズデーでリリースされた更新版dbxには、14個の新しいハッシュが含まれています」。

セキュアブートのバイパス

この欠陥は、マイクロソフトのUEFI CA 2011証明書で署名された正当なBIOSアップデート・ユーティリティによって引き起こされる。

Source:Binarly

このユーティリティはユーザー書き込み可能な NVRAM 変数 (IhisiParamBuffer) を検証せずに読み込みます。もし攻撃者がオペレーティングシステムの管理者権限を持っていれば、UEFI ブートプロセス中に任意のデータがメモリロケーションに書き込まれるようにこの変数を変更することができます。これは、オペレーティングシステム、あるいはカーネルがロードされる前に行われる。

Binarly氏はこの脆弱性を利用して、セキュア・ブートを強制するために使用されるグローバル変数「gSecurity2」をゼロにする概念実証のエクスプロイトを作成した。

「我々の概念実証(PoC)では、グローバル変数gSecurity2を上書きすることにした。

「この変数は、LoadImage関数がセキュアブートを強制するために使用するSecurity2アーキテクチャプロトコルへのポインタを保持します。この変数をゼロに設定することで、セキュアブートを効果的に無効にし、署名されていないUEFIモジュールの実行を許可する。

一度無効化されると、攻撃者はブートキットマルウェアをインストールすることができ、オペレーティングシステムから隠れ、さらなるセキュリティ機能をオフにすることができます。

CVE-2025-3052を修正するため、マイクロソフトは影響を受けるモジュールのハッシュをセキュアブートdbxの失効リストに追加した。ビナリーとマイクロソフトは、デバイスを保護するため、本日のセキュリティ更新プログラムを通じて、更新されたdbxファイルを直ちにインストールするようユーザーに呼びかけている。

また本日、Insyde H2OベースのUEFI互換ファームウェアに影響を与える別のセキュア・ブート・バイパスが、Nikolaj Schlejによって公開された。Hydroph0bia と名付けられ、CVE-2025-4275 として追跡されているこの欠陥は、Insyde に報告され、公開から 90 日後にパッチが適用された。

Binarlyは、彼らのPoCがどのようにセキュアブートを無効にし、オペレーティングシステムが起動する前にメッセージを表示させることができるかを示すビデオを共有している。

.ia_ad { background-color:#width: 95%; max-width: 800px; margin: 15px auto; border-radius: 8px; border:1px solid #d6ddee; display: flex; align-items: stretch; padding: 0; overflow: hidden; }:0; overflow: hidden; } .ia_lef { flex: 1; max-width: 200px; height: auto; display: flex; align-items: stretch; } .ia_lef a { display: flex; width: 100%; height: 100%; } .ia_lef a img { width: 100%; height: 100%; object-fit: cover; border-radius: 8px 0 0 8px; margin: 0; display: block; } .ia_rig { flex: 2; padding:display: flex; flex-direction: column; justify-content: center; } .ia_rig h2 { font-size: 17px !important; font-weight: 700; color:#line-height: 1.4; font-family:margin: 0 0 14px 0; } .ia_rig p { font-weight: bold; font-size: 14px; margin: 0 0 clamp(6px, 2vw, 14px) 0; } .ia_button { background-color:#border:1px solid #3b59aa; color: black; text-align: center; text-decoration: none; border-radius: 8px; display: inline-block; font-size: 16px; font-weight: bold; cursor: pointer; padding:10px 20px; width: fit-content; } .ia_button a { text-decoration: none; color: inherit; display: block; } @media (max-width: 600px) { .ia_ad { flex-direction: column; align-items: center; text-align: center; } .ia_lef { max-width: 100%; } .ia_lef a img { border-radius: 8px 8px 0 0; } .ia_rig { padding:15px; width: 100%; } .ia_button { width: 100%; } .

Comments