最近のソーシャル・エンジニアリング・キャンペーンでは、Web3スペースの求職者をターゲットに、情報を盗むマルウェアをインストールし、暗号通貨の財布を盗む悪意のある「GrassCall」ミーティング・アプリを通じて偽の就職面接が行われた。

何百人もの人々がこの詐欺の影響を受けており、攻撃で財布の中身を抜き取られたという報告もある。

この攻撃について議論し、影響を受けた人々がMacやWindowsデバイスからマルウェア感染を取り除くのを助け合うために、Telegramグループが作成された。

GrassCallソーシャル・エンジニアリング攻撃

このキャンペーンは、Crazy Evilとして知られるロシア語を話す「トラファーチーム」によって行われた。このグループは、ユーザーを騙してWindowsやMacデバイスに悪意のあるソフトウェアをダウンロードさせるソーシャル・エンジニアリング攻撃を行います。

このサイバー犯罪グループは、暗号通貨分野のユーザーをターゲットに、ソーシャルメディア上で偽のゲームや求人情報を宣伝することで知られている。

ユーザーは騙されて、情報を盗むマルウェアをデバイス上に展開するソフトウェアをインストールさせられ、侵害されたコンピューターからパスワード、認証クッキー、ウォレットを盗むために使用される。

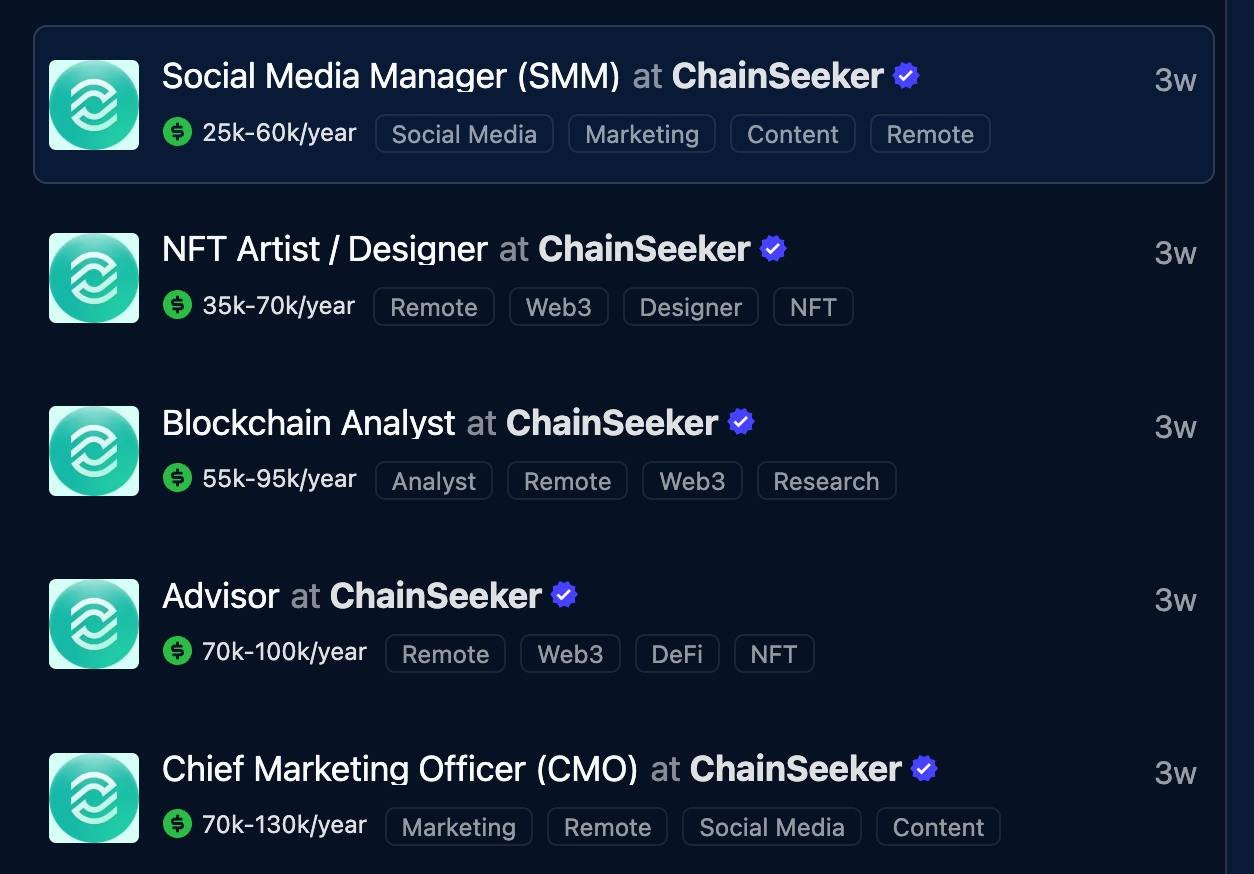

ソーシャル・エンジニアリング攻撃の標的にされたウェブ3のプロフェッショナルであるチョイ氏とのやり取りでは、脅威行為者はウェブサイトとXと LinkedInのソーシャルメディア・プロフィールからなる精巧なオンライン・ペルソナを作成し、そこで「ChainSeeker.io」という名前の会社になりすましたという。

脅威行為者はその後、LinkedIn、WellFound、およびWeb3とブロックチェーンのキャリアのための最も人気のある求人サイトの1つであるCryptoJobsListのプレミアム求人情報の持ち出しを進めました。

ソースはこちら:チョイ

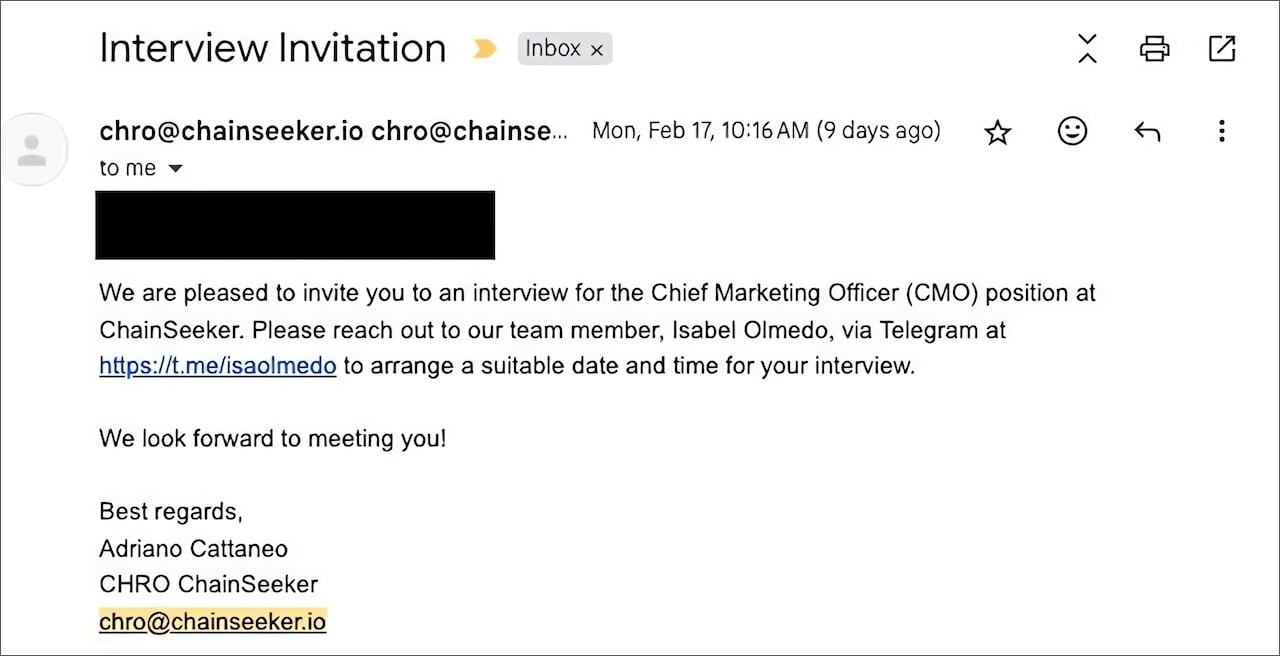

求人に応募した人には、マーケティング最高責任者と面談する面接の招待メールが送られた。対象者は、Telegramを通じてCMOに連絡を取り、面談を調整するよう促された。

ソースはこちら:チョイ

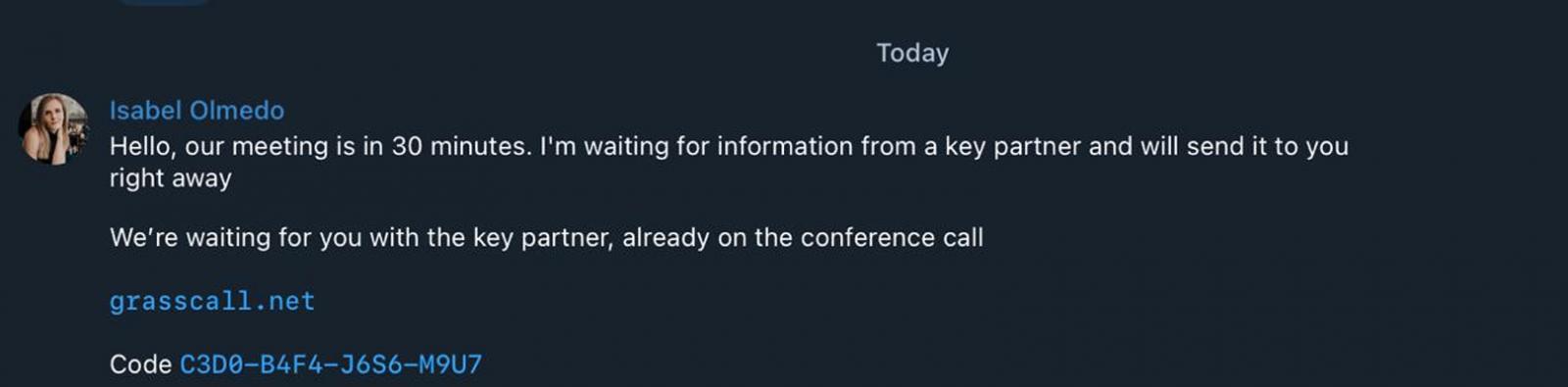

連絡を受けた偽CMOは、ターゲットに対し、含まれるウェブサイトとコードを使って「GrassCall」と呼ばれるビデオ会議ソフトウェアをダウンロードする必要があることを伝える。

出典:Choy:チョイ

GrassCallソフトウェアは “grasscall[.]net “からダウンロードされ、訪問者のブラウザのユーザーエージェントに応じてWindowsまたはMacのクライアントを提供した。

![GrassCall[.]net website](https://www.bleepstatic.com/images/news/security/g/grasscall/grasscall-net.jpg)

:

サイバーセキュリティ研究者のg0njxaは、これらの脅威の行為者を追跡している、GrassCallのウェブサイトは、以前のキャンペーンで使用された “Gatherum “ウェブサイトのクローンであると語った。同リサーチャーによると、これらのウェブサイトは “kevland “として知られるCrazy Evilのサブグループが行うソーシャル・エンジニアリング攻撃の一部として利用されており、Recorded Futureのレポートでも紹介されている。

「Gatherumは、主にソーシャルメディア(@GatherumAI)とAIが生成したMediumブログ(medium[.]com/@GatherumApp)で宣伝されている自称AI強化型バーチャルミーティングソフトウェアです。

「Gatherumに割り当てられた人身売買者には、詐欺を働くためのマニュアルが提供される。GatherumはCrazy EvilのサブチームKEVLANDによって管理されており、Insikt Group内部ではCE-6として追跡されている。

訪問者がGrassCallアプリをダウンロードしようとすると、Telegram変換で偽CMOによって共有されたコードを入力するよう促される。

正しいコードを入力すると、ウェブサイトはWindowsの「GrassCall.exe」クライアント[VirusTotal]またはMacの「GrassCall_v.6.10.dmg」[VirusTotal]クライアントを提供する。どちらのプログラムも実行されると、情報を盗むマルウェアやリモートアクセストロイ型トロイの木馬(RAT)をインストールします。

Windowsデバイスの場合、偽の会議アプリは、Rhadamanthysなどの情報窃取マルウェアとともにRATをインストールします。Macでは、Atomic (AMOS) Stealerマルウェアがインストールされます。

「このラットは、マシンに永続性を持たせ、パスワードのためにキーロガーを追加し、ハードウォレットのためにシードフィッシングを展開するために使用されます」とG0njxaは説明する。

実行されると、マルウェアはキーワードに基づいたファイル、暗号通貨ウォレット、Apple Keychainに保存されたパスワード、ウェブブラウザに保存されたパスワードと認証クッキーを盗もうとする。

G0njxaによると、盗まれた情報は運営会社のサーバーにアップロードされ、盗まれたものに関する情報はサイバー犯罪企業が使用するTelegramチャンネルに投稿されるという。

「ウォレットが見つかれば、パスワードが総当たりされ、資産が流出し、被害者に偽のソフトウェアをダウンロードさせたユーザーに支払いが行われる」と研究者は語った。

研究者によると、Crazy Evilのメンバーの支払い情報はTelegramに公開されており、この作戦のメンバーは、流出に成功した被害者1人につき数万ドル、いや数十万ドルを稼ぐことができると明かしている。

ソースはこちら:G0njxa

この攻撃を受けて、CryptoJobsListは求人情報を削除し、応募してきた人たちに詐欺であること、そして自分のデバイスにマルウェアがないかスキャンするよう警告した。

この詐欺が世間に注目されたため、脅威行為者はこの特定のキャンペーンを終了したようで、ウェブサイトは利用できなくなった。

しかし、誤ってこのソフトウェアをインストールしてしまった人は、アクセスするウェブサイトや所有する暗号通貨ウォレットのパスワード、パスフレーズ、認証トークンをすべて変更することが必須である。

また、認証アプリを使用して、2要素認証に対応しているすべてのサイトで2要素認証を有効にすることも重要です。一度有効にしてしまえば、たとえあなたの認証情報が盗まれても、脅威行為者は2FAコードがなければあなたのアカウントにアクセスできなくなる。

G0njxaによると、脅威行為者は現在「VibeCall」と呼ばれる新しいキャンペーンに移行しており、そこではGrassCallと同じサイトテンプレートを引き続き使用している。

Crazy Evilとは関係ありませんが、同じくこれらのキャンペーンを追跡しているサイバーセキュリティ研究者MalwareHunterTeamは、「Mystix」と呼ばれるNFTブロックチェーンゲームを装った新たなマルウェアキャンペーンについて警告しています。

これらの脅威アクターによる他のキャンペーンと同様に、このゲームは暗号空間の人々をターゲットにしており、暗号通貨ウォレットを盗むために同様のマルウェアを利用しています。

Comments