ある学生が高額なデータ可視化ソフトを海賊版で入手しようとしたことが、欧州の生体分子研究機関で本格的なRyukランサムウェア攻撃を引き起こしたことがわかりました。

ソフトウェアのクラックは違法であるだけでなく、マルウェアの一般的な感染源となっていることから、以前から警告を発してきました。

攻撃者は下記のようなソフトウェアクラックダウンロードサイトやYouTube動画、ファイル共有のTorrentなどを作成し、マルウェアを配布します。

過去にクラックサイトからSTOPやExorcistなどのランサムウェアや暗号通貨マイナー、情報窃取型トロイの木馬などが配布されてこともありました。

偽の海賊版ソフトからRyukランサムウェアの攻撃へ

研究機関が Ryuk ランサムウェアの攻撃を受けた後、Sophosの Rapid Response チームが対応しサイバー攻撃を沈静化しました。

この攻撃により研究機関は 1 週間分の研究データを失い、サーバーをゼロから再構築、データをバックアップから復元するために1 週間のネットワーク停止を行う必要がありました。

この攻撃のフォレンジックを行った結果、Sophosは最初に侵入したポイントが学生の認証情報を使用したRDPセッションであることを突き止めました。

同研究所では、研究などに協力してくれる大学生と連携しており、この協力関係の一環として研究所は学生に対してリモートでネットワークにログインするためのログイン認証を提供しています。

学生のノートパソコンにアクセスしてブラウザの履歴を分析したところ、学生が研究で使用している高額なデータ可視化ソフトウェアのツールを自宅のパソコンになんとかインストールしようとしてブラウザを検索していたことがわかりました。

その学生は数百ドルのライセンスを購入するのではなく海賊版を探して、非合法なダウンロードサイトからダウンロードしていました。

しかし、そのソフトウェアをダウンロードできず情報を詐取するトロイの木馬に感染、キーストロークを記録したり、Windowsのクリップボードの履歴を盗んだり、パスワードを盗まれていました。この中にRyukが研究所にログインする際に使用したのと同じ認証情報も含まれていました。

SophosのRapid Responseマネージャーであるピーター・マッケンジーは、「海賊版ソフトウェアであるマルウェアを配布した人物とRyuk攻撃を仕掛けた人物は同じである可能性は低いでしょう。以前に侵害されたネットワークに攻撃者が簡単にアクセスできるようにするアンダーグラウンド市場が盛んであることから、マルウェアの配布者はそのアクセス権を別の攻撃者に売ったのではないかと考えています。RDP接続はアクセスブローカーがアクセスをテストしていた可能性があります」と述べています。

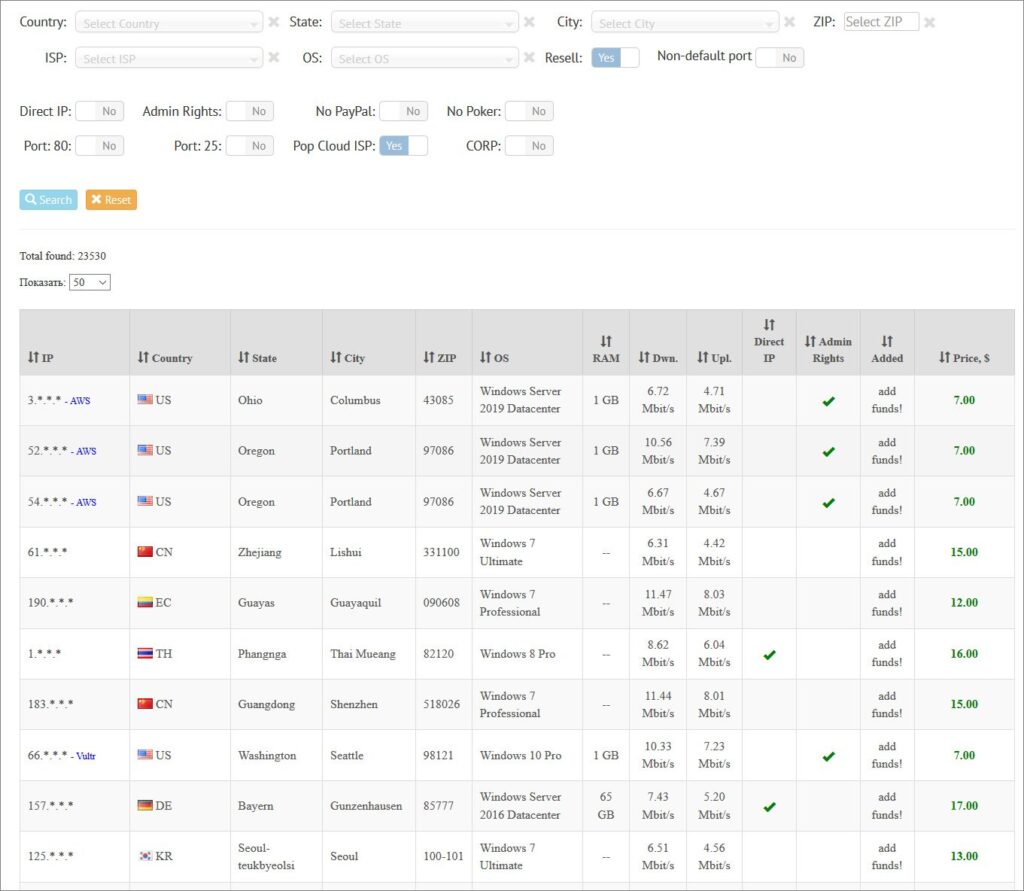

リモートアクセス認証情報の販売を目的としたマーケットプレイスは、ここ2・3年で隆盛を極めており、ランサムウェア組織が企業ネットワークへのアクセスに使用するアカウントの一般的な供給源となっています。

盗まれた認証情報の多くは情報を詐取するトロイの木馬を使って集められ、これらのマーケットプレイスで1つがわずか3ドル(300円!)で販売されています。

最大のWindowsリモートデスクトップ認証情報マーケットプレイスの1つであるUASのリークデータによると、過去3年間で130万件のアカウントがUASマーケットプレイスに出品されており、これは脅威をもたらす膨大な被害者の温床となっています。

残念ながらヒューマンエラーの可能性は常に存在するため、ユーザーがどんなに注意してもフィッシングメールを開いたりソフトウェアの海賊版をダウンロードしたりしてしまいます。

しかし、リモートデスクトップ接続に多要素認証を設定したり特定の場所やIPアドレスからのアクセスを制限するなど、ネットワーク上のセキュリティを適切に設定していれば今回の攻撃は防げたと考えられます

Comments