2021年のサイバー犯罪では、ランサムウェアが引き続き主流となっています。

攻撃の数だけでなく、身代金の要求額も急速に増加しており、ランサムウェア市場の驚異的な成長の主な原動力の1つとなったのは、開発者がネットワーク侵害やランサムウェアの展開のためにマルウェアをプログラム関連企業に販売/リリースするというRansomware-as-a-Serviceモデルが出現したためです。

2020年に分析したランサムウェア攻撃の64%がRaaSモデルを使用した事業者によるものであると観測されています。

今回の記事では、最も活発なランサムウェアグループの1つであるREvilグループそのものと、他のRaaSの閉鎖によりますます多くのアフィリエイターを惹きつけているREvil RaaSプログラムに注目したいと思います。

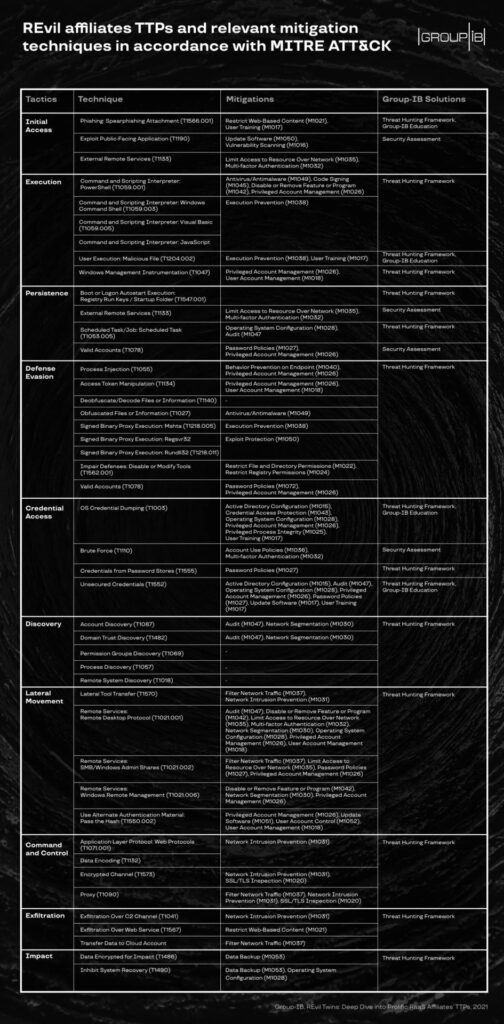

専門家は、REvil関連会社の手口を詳しく調査し、様々な関連会社の戦術、技術、手順についての情報を共有しました。これにより、防御者は、自分の検知能力を適宜調整することができます。

REvil RaaSとは?

REvilランサムウェア(SodinokibiまたはSodinとしても知られる)のアフィリエイトプログラムは、2019年に登場しました。

それ以降、このアフィリエイトプログラムは、さまざまなスキルを持つパートナーを積極的に採用しており、ロシアとCISを除く世界中のさまざまな組織を攻撃していました。

このことは、REvilの開発者と運営者がロシア語を話す可能性が高いと信じる合理的な根拠となっています。

REvilのアフィリエイトは最近非常に活発になっており、REvilの協力者は標的となる企業の業種問わず攻撃を行っています。

Acer、Honeywell、Quanta Computer、JBS、Sol Oriens は、このランサムウェア・アズ・ア・サービス・プログラムのアフィリエイトによって攻撃を受けた有名企業のほんの一部です。

登場初期の頃は比較的少額だった身代金の要求額は、現在では何十億円=数千万ドルにまで増加しています。

Acerに50億円=5,000万ドルもの要求をし、公表されている情報によると、JBSから11億円=1,100万ドルが支払われたとのことです。

REvil RaaSプログラムの概要

REvil RaaSプログラムの関係者とされるユーザーがexploit.inのREvil RaaSプログラムに関する掲示板に残したメッセージによると、REvilのアフィリエイトは、被害者が支払った身代金から少なくとも75%を得ているようです。

2021年5月、このユーザーは同じ掲示板にメッセージを残し、REvilの協力者に対し、社会的企業や政府系企業を攻撃しないよう促しています。

REvilアフィリエイトのTTP(Tactics, Techniques, Procedures)

興味深いのは、大企業を頻繁に攻撃している一方で、一部のREvilの協力者が比較的小規模な収益の企業を狙っていることです。

攻撃1段階:初期アクセス

最初のアクセスは、公開されているRDPサーバーに対するブルートフォース攻撃やサードパーティから入手した有効なアカウントを使用して侵入しているようです、

さらに、REvilの協力者は常にBig Game Hunting(大企業を標的にすること)に注力していたわけではなく、2020年12月にもREvilの協力者の一部は不正広告を利用して被害者を騙し、悪意のあるJSファイルを含むアーカイブをダウンロードさせていました。

このファイルが実行されると、Windowsのコマンドプロンプトを悪用して悪意のあるPowerShellコマンドを実行し、最終的に標的ホスト上でREvilを実行することになります。同じ手法がGootkitトロイの木馬の配布にも使用されています。

初期アクセス検出のヒント

一般的でない場所から実行されるWScript.exeやcmd.exeやpowershell.exeを起動するWScript.exe、外部ネットワーク接続を実行するWScript.exeを監視するようにしましょう。

他の多くのランサムウェアグループと同様に、REvilの協力者は目標のネットワークへの初期段階でのアクセスを行うために一般的なマルウェアを使用しています。

最近の2つの例はIcedIDとQakbotで、どちらもすでにランサムウェアに関わってきた長い歴史を持っています。

過去には、IcedIDはMaze、Egregor、Contiのそれぞれの協力者が、QakbotはProLock、Egregor、DoppelPaymerのそれぞれの協力者が使用していたことが知られています。

どちらのトロイの木馬も、大規模なスパムキャンペーンによって配布されています。被害者は、悪意のあるコードが埋め込まれたMicrosoft Office文書が添付されたメールを受け取り、それを開きマクロを有効にすると、トロイの木馬のバイナリがダウンロードされ、通常はrundll32.exeやregsvr32.exeを介してホスト上で実行されます。

フィッシング攻撃は、ランサムウェア攻撃の最も一般的な方法の一つです。「Ransomware Uncovered 2020-2021」レポートによると、Group-IB DFIRチームが分析した2020年の攻撃の29%はスピアフィッシングから開始されていることがわかります。

フィッシング攻撃検知のヒント

winword.exeまたはexcel.exeがrundll32.exe、regsvr32.exeまたはmshta.exeのような不審なプロセスを生成するのを監視し、拡張子が.dllでないファイルを実行するrundll32.exeおよびregsvr32.exeを監視するようにします。

一般的には、別の脅威グループであるShathak(Qakbotを配布していることでも知られています)の機能を使用しており、武器化されたMicrosoft Word文書を介して配布されています。悪意のあるマクロは、.htaファイルをドロップし、mshta.exeを悪用して実行します。

"C:Windows%SysWOW64%mshta.exe" "C:Users%Public%leftSwapStorage.hta"

その結果、初期のIcedID DLLをダウンロードし、rundll32.exe経由で実行します。

2つ目のトロイの木馬も同様の配信メカニズムを持っています。

最も一般的には、武器化されたMicrosoft Excelが配布されます。マクロを有効にすると、Qakbotの初期DLLがダウンロードされ、regsvr32.exeを介して実行されます。

regsvr32 -s …Post.storg

トロイの木馬検出のヒント

両方のトロイの木馬のDLLは、一般的にユーザーのプロファイルサブフォルダに配置されているので、そのような場所から不審なDLLを実行しているrundll32.exeまたはregsvr32.exeを探し出すことができます。

多くのアフィリエイトは、外部のリモートサービスを悪用したり、公開されているアプリケーションを悪用してターゲットネットワークへの初期アクセスを行っています。

ここで重要なのは、RaaSアフィリエイトは、このようなインスタンスに対してブルートフォース攻撃やパスワードスプレイ攻撃を自ら行うことはほとんどなく、むしろブローカーからアクセス権を購入しているということです。

リモートアクセス検知のヒント

通常、最初に不正アクセスが成功してから、実際に不正利用が始まるまでには時間がかかります。

そのため、一般に公開されているRDSやVPNに多要素認証を導入していない場合は、一般的でない場所からのログイン成功をチームで監視するようにしてください。

ブルートフォースやパスワードスプレーは必ずしもそうではありません。REvilアフィリエイトは、情報窃盗犯のような様々なソースから有効なアカウントを入手することがあります。

例えば、REvil RaaSの所有者は、KPOTスティーラーのソースコードを購入し、それをアフィリエイトに提供することさえあります。

*KPOTスティーラーは、パスワードを搾取するトロイの木馬です

アフィリエイトは、公開アプリケーションのさまざまな脆弱性を悪用する可能性があり、侵入アクセスを維持するためにウェブシェルを使用することが知られています。

Acerの事件では、Microsoft Exchangeサーバーに存在するProxyLogonの脆弱性を利用してAcerのネットワークにアクセスした可能性があると言われています。

攻撃2段階:偵察と認証情報の搾取

侵入できる出入り口を確保した後、攻撃者は追加の認証情報の取得や内部の偵察を続けるのが一般的です。

Group-IBのインシデント・レスポンスでは、Advanced IP ScannerとSoftPerfect Network Scannerの2つのネットワーク・スキャン・ツールが最も一般的に使用されていることがわかっています。

また、これらのツールを公式Webサイトから直接ダウンロードしているケースもありますが、その際には感染したホストを使用しています。

偵察行動検知のヒント

攻撃者は、ネットワークスキャンツールの名称をほとんど変更しないため、ファイル名で検索するか、そのようなツールの名称が変更されていても、製品名や説明文に注目すれば、簡単に検出することができます。

多くの場合、偵察段階で行われる活動は、ネットワークスキャンだけではありません。通常アフェリエイトはActive Directoryに関する情報を収集する必要があるため、AdFind、ADRecon、Sharphoundなどのツールを使用した形跡が見られることがよくあります。

AD偵察検知のヒント

REvilアフェリエイトに人気の高いActive Directory偵察ツールは、非常に典型的なコマンドライン引数を持っており、これを検出の構築に使用することができます。

国家主体の攻撃者と同様に、REvilアフェリエイトはPowerShell、WMI、およびその他の組み込みツールの乱用を含む幅広い技術を使用しています。

例えば、彼らはGet-ADComputerコマンドを使用して、インフラストラクチャ内のWindowsコンピュータに関する情報を収集します。

Get-ADComputer -Filter {enabled -eq $true} -properties *|select Name, DNSHostName, OperatingSystem, LastLogonDate | Export-CSV C:temp\AllWindows.csv -NoTypeInformation -Encoding UTF8

リモートデスクトップセッションホストサーバー上のセッションに関する情報を収集するためにqwinstaコマンドを使用します。

qwinsta /server:%COMPUTERNAME% (qwinsta /server:%COMPUTERNAME%)

もう1つのコマンドは、ドメインコントローラに関する情報を収集するために利用されることが多いです

nslookup -q=srv _kerberos._tcp

セキュリティ製品を含むインストールされているアプリケーションに関する情報を収集するために、攻撃者はWMIクエリを実行します。

get-wmiobject Win32_Product | Format-Table IdentifyingNumber, Name

組み込みツール検知のヒント

REvilアフェリエイトは、ターゲット・ネットワークに関する情報を収集するために様々な組み込みツールを使用することが多いですが、それらのほとんどはシステムやネットワークの管理者があまり使用しないものであるため、一般的でない実行は容易に検出できるはずです。

REvilアフェリエイトの検出回避技術については、多くの場合、検出のみのモードに切り替えることを好むので、彼らが使用している悪意のあるツールはブロックされません。これにより、アフィリエイトは、MimikatzやLaZagneなど、ごく一般的で検出が容易なツールをクレデンシャル・ダンピングに使用することができます。

また、よりステルス性を高めるために、ProcDumpを使ってLSASSのプロセスダンプを取得するケースもありました。

いくつかの事件で観察されたクレデンシャルアクセスのもう一つの顕著な例は、ユーザープロファイル内の様々なファイル(例えばテキストファイル)でパスワードを検索することです。

攻撃者によっては、以下のような複数のエクスプロイトツールが使用されています。

- Cobalt Strike

- Metasploit

- CrackMapExec

- PowerShell Empire

- Impacket

これらのツールはすべて、REvilアフェリエイトが横方向に移動することを可能にしており、特に昇格した認証情報をすでに収集している場合に有効です。

エクスプロイトツール検知のヒント

そのため、Cobalt StrikeやPowerShell Empireなどに代表される通常のコマンドライン引数に注目すれば、ほとんどの場合、検出に成功する可能性が高いです

さらに、リモート・デスクトップ・プロトコルを利用した横移動も見られました。WMIやPowerShellでは利用できないホストでRDPを有効化する動きも見られました。

(Get-WmiObject Win32_TerminalServiceSetting -Namespace root\cimv2\TerminalServices).SetAllowTsConnections(1,1)

(Get-WmiObject -Class "Win32_TSGeneralSetting" -Namespace root\cimv2\TerminalServices -Filter "TerminalName='RDP-tcp'").SetUserAuthenticationRequired(0)

Set-ItemProperty -Path 'HKLM:System\CurrentControlSet\CurrentControl\Terminal Server\WinStations\RDP-Tcp' -name "UserAuthentication" -Value 1

Enable-NetFirewallRule -DisplayGroup "Remote Desktop"

第3段階:情報の搾取、コピー、バックアップの削除

REvilアフェリエイトは、実際にランサムウェアを展開する前にデータを搾取することで有名です。彼らが使用する一般的なツールはWinSCPで、多くの場合、WinSCPをサーバーにインストールするだけで、SMBプロトコルを使用し他のホスト上にあるデータにアクセスし、彼らが管理するサーバーにデータをコピーさせることができます

また、例えばMEGASyncのようなクラウドストレージ関連のアプリケーションをインストールする例もあります。同時に、彼らはウェブ・ブラウザを使用して類似のクラウド・ストレージにアクセスし、データの流出に利用することもあります。

情報流出検知のヒント

FTP/SFTPやクラウドストレージクライアントなど、データ流出に使用される可能性のある一般的でないアプリケーションがインストールされていないか、監視してください。

また、一般的ではない場所からクラウドストレージ関連のウェブサイトに接続していないか確認するようにしてください。

さらに、実際にランサムウェアを展開する前に、多くのアフェリエイトは利用可能なバックアップがないか確認し、それらを消去するか、または最初にこれらのサーバー上でREvil実行ファイルを実行しバックアップデータを使えないようにしてしまいます。

通常、彼らはランサムウェアをできるだけ広範囲に展開しようとするため、PsExecやグループポリシーを利用してランサムウェアを実行するためのスケジュールタスクを実行します。もちろん、その前にセキュリティ製品を無効にしたり、ランサムウェアの一部をセキュリティスキャンの除外項目に追加したりします。

結論

REvilアフィリエイターは、いわゆるBig Game Huntingに関わる他の攻撃者と戦術、技術、手順を共有しています。

より多くのグループがREvilアフィリエイトプログラムに参加していることから、彼らの攻撃に備え、REvilに関連するセキュリティリスクを軽減するためにどのような技術が必要かを知るために、MITRE ATT&CKに基づいて彼らのTTPをマッピングしました。

Comments